くらめその情シス:AWS Client VPN の ENTRAID SSO証明書の更新

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

はじめに

こんにちは。情シス@アノテーションの飯島です。

当社ではAWSClientVPN を Microsoft EntraID(旧AzureAD)と統合して利用しています。

先日、EntraID側SAML証明書の更新期限が近付いてきたため、更新作業を実施しました。今回はその作業手順について注意点と共にご紹介します。更新の手順については以下のページを参考にさせていただきました。

更新準備

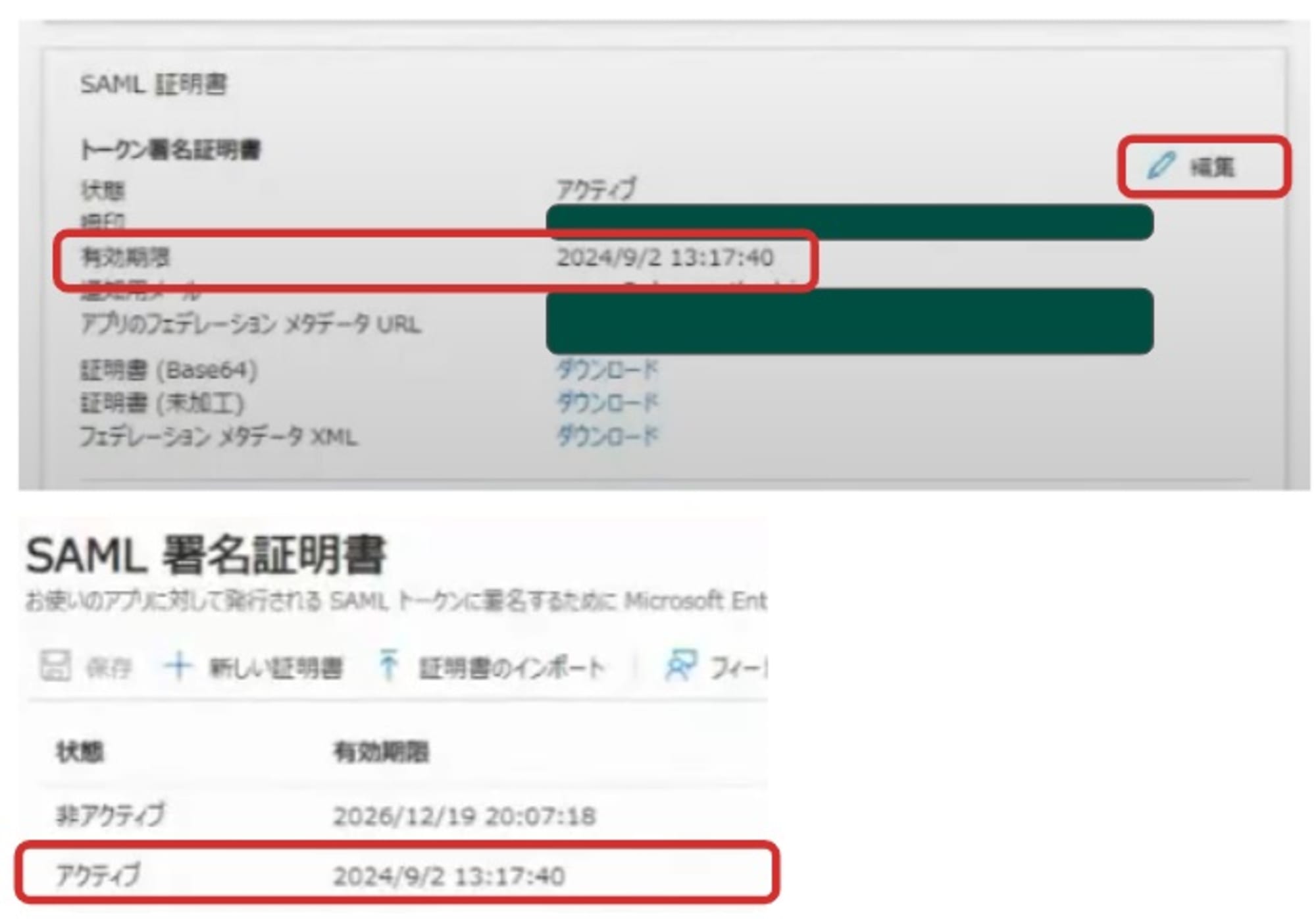

EntraIDのSAML証明書の有効期限は、エンタープライズアプリケーション内、AWS ClientVPNの「シングルサインオン セットアップ」のページのSAML証明書の画面で確認ができます。「編集」ボタンを押下した先でも、アクティブな証明書の有効期間が表示されます。有効期間がすぎると認証できなくなるため、作業は時間に余裕をもって計画したほうが良いでしょう。

更新の手順

更新の作業手順は次の通りです。

※途中で長時間の待機がありますので、更新期限に余裕があれば2日以上に分けて作業したほうが良いと考えています。

(1)EntraID側で新規SAML証明書の作成

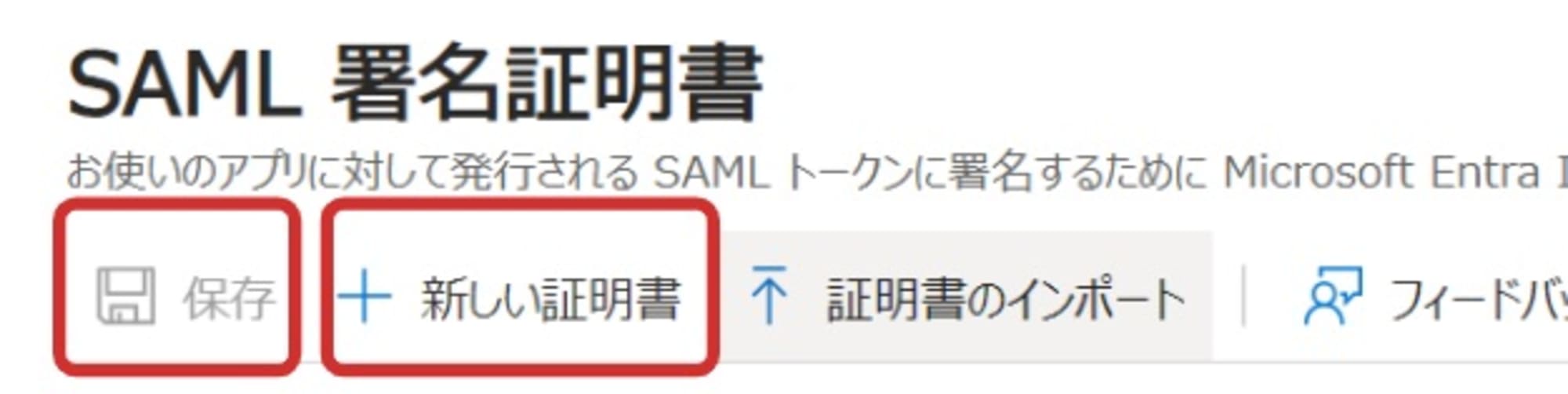

更新準備で確認した同じ個所となりますが、EntraIDにてエンタープライズアプリケーション内AWS ClientVPNの「シングルサインオン セットアップ」のページにおいて、SAML証明書の右側にある「編集」を押下します。

「新しい証明書」という項目を押下し、「保存」を押下することで新しい証明書を作成します。

新しく作成した証明書は「非アクティブ」という形で保存されます。この段階でアクティブにしてしまうと認証がうまくいかなくなってしまうため、注意が必要です。

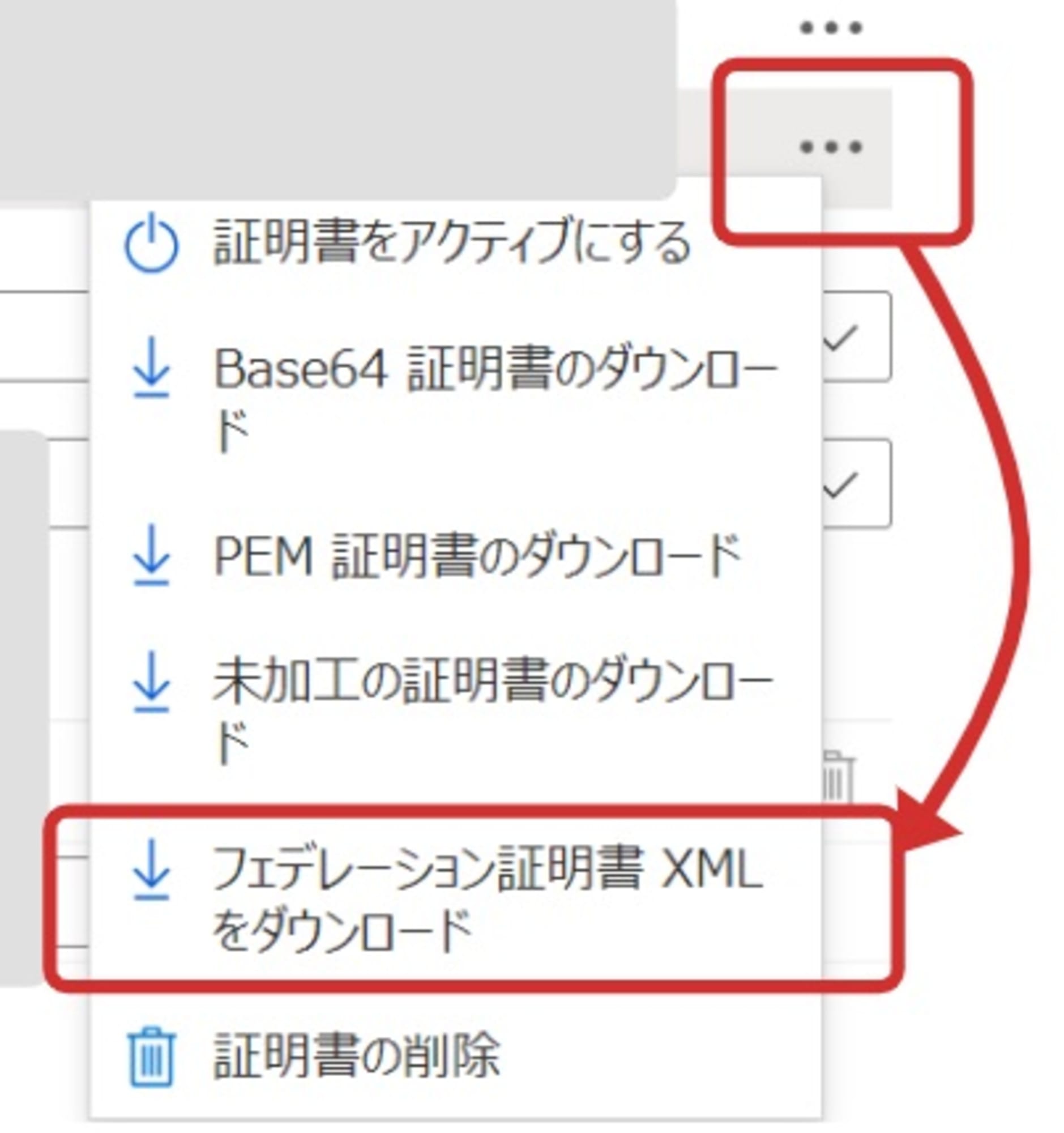

(2)EntraID側でフェデレーションメタデータXMLの取得

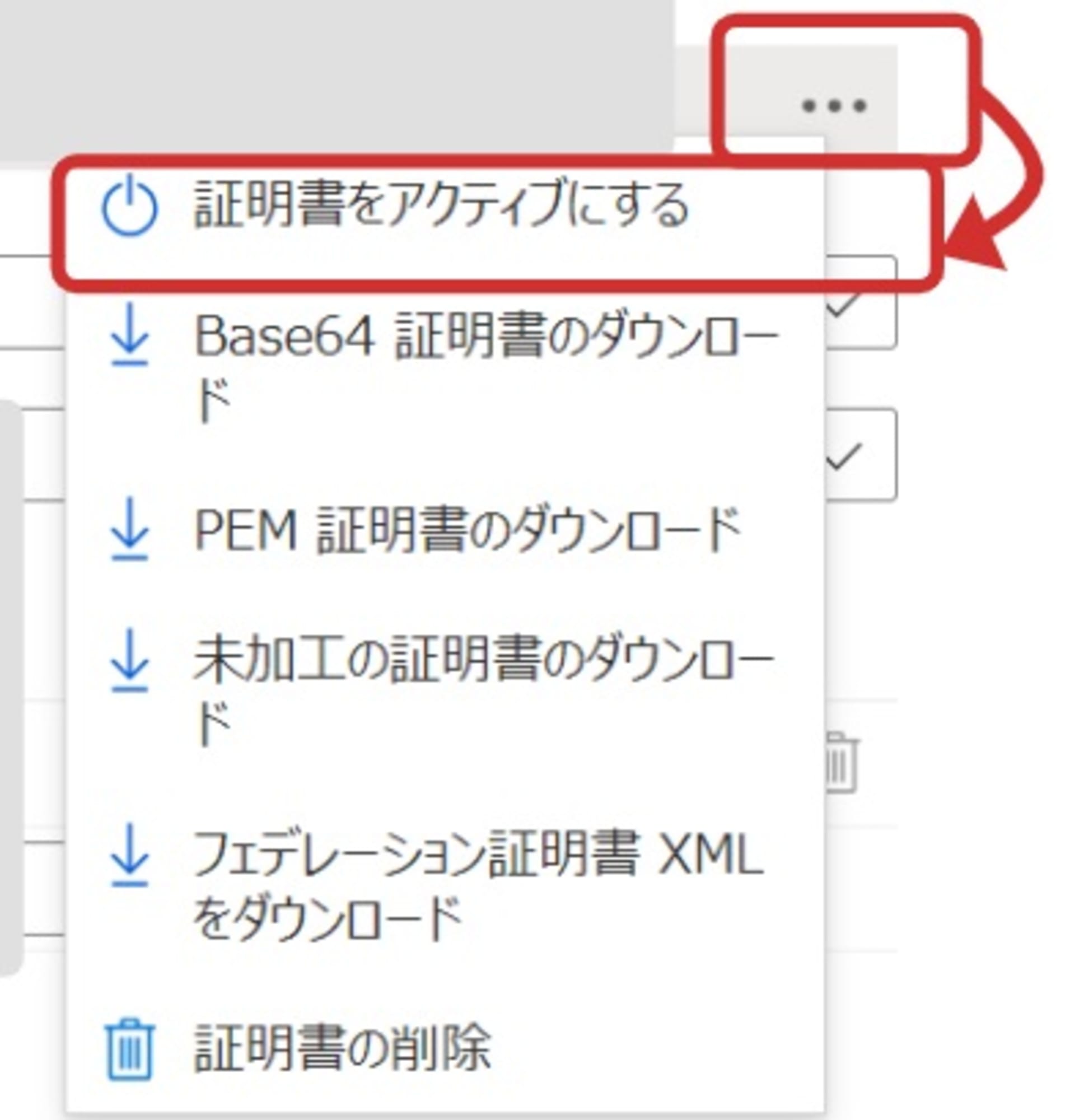

もう一度「編集」を選択し、新しく作成した証明書データの右側で「・・・」をクリックします。「フェデレーションメタデータXMLをダウンロード」を選択し、ローカル環境にフェデレーションメタデータXMLをダウンロードします。この時、まだ新しい証明書は「非アクティブ」のままとなります。

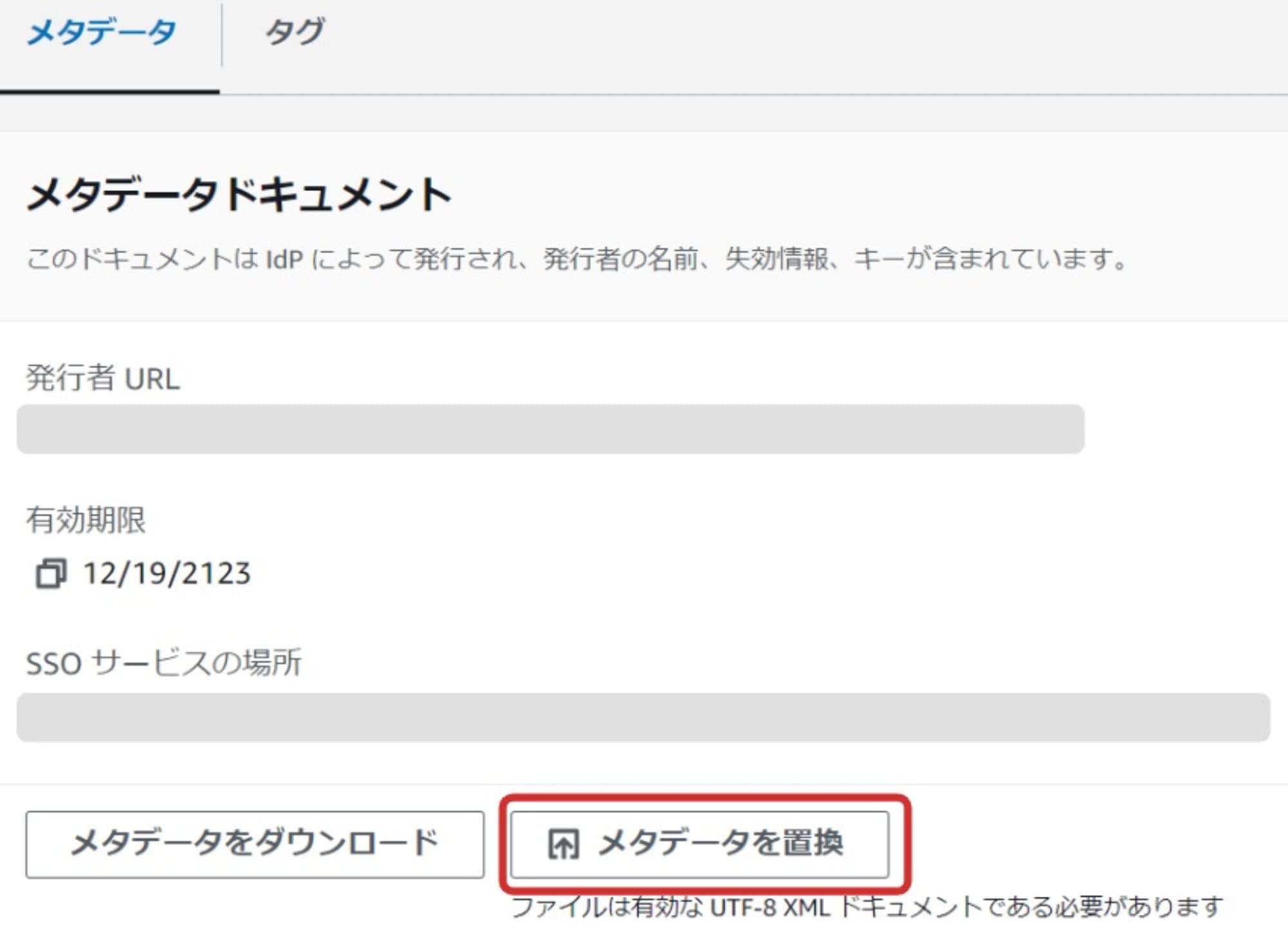

(3)AWS側のIAMコンソールのIDプロバイダにてメタデータの置換を実施

AWS側での作業になります。IAMの「IDプロバイダ」からAWS ClientVPNのエンドポイントに設定しているプロバイダを選択します。念のために事前に「メタデータをダウンロード」を選択して変更前のメタデータのバックアップを取得しておくとより安心です。

「メタデータを置換」を選択して次の画面で「確認」を入力したうえで「置換」を選択し、(2)でローカルにダウンロードしたメタデータファイルを選択することで置換が実施されます。

(4)4~8時間 待機(※重要)

メタデータの置換後すぐにEntraID側で証明書のアクティブ非アクティブの変更を実施したくなりますが、ここでしばらく待機が必要になります。これはメタデータの置換を実施後、クライアントVPNエンドポイントに反映されるまで4~8時間必要になるからです。

実際に初めてこの作業を実施した時は、置換後すぐにEntraID側で新しい証明書をアクティブに変更してしまい 認証できなくなってしまいました。

新旧の証明書が両方メタデータに存在している状態であれば、エンドポイント側でメタデータの更新がされてもクライアントからは古いほうの証明書で認証可能ですので、慌てずに待つことにします。

(5)EntraID側で新しい証明書のアクティブ化

待機時間後にEntraID側で新しいSAML証明書を非アクティブからアクティブに変更します。SAML証明書の右側にある「編集」から非アクティブである新しい証明書の右側「・・・」をクリックし、「証明書をアクティブにする」を選択します。SSL-VPN接続が確認できる環境からクライアントソフトを立ち上げて認証が問題なく通れば作業完了となります。

実際の私たちの環境での確認で、夜の21時にメタデータの置換を実施して、その日の夜間に数時間おきに確認していたところ、朝4時頃にようやく新しい証明書をアクティブにしても認証が通るようになりました。新しい証明書をアクティブにするまでは古い証明書で認証は通りますので、古い証明書の更新期限日までに新しい証明書をアクティブ化すれば問題ないと考えられます。

注意点

作業手順に記載した通り、フェデレーションメタデータがクライアントVPNのエンドポイントに反映されるまでに長い時間が必要となります。反映される前に新しい証明書をアクティブにすると、クライアントソフトからの接続時に「受信した認証内容が正しくありません。」というエラーが出て接続できなくなります。

急ぎでエンドポイントにメタデータを反映させたい場合の回避策として、クライアントVPNエンドポイントに関連付けられているサブネットを一度解除したうえで再度関連付けを行うことが考えられますが、この場合は再度の関連付けが完了するまでクライアントからの接続ができなくなる事と、手動で追加しているルート情報などの再設定が必要になる事などから非推奨です。

まとめ

以上がAWSClientVPNと連携したEntraIDのSAML証明書の更新の作業手順となります。クライアントソフトから利用できなくなる時間はほぼないと考えていますが、十分に余裕をもって作業の計画を立てることが大事だと考えています。

アノテーション株式会社について

アノテーション株式会社はクラスメソッドグループのオペレーション専門特化企業です。サポート・運用・開発保守・情シス・バックオフィスの専門チームが、最新 IT テクノロジー、高い技術力、蓄積されたノウハウをフル活用し、お客様の課題解決を行っています。当社は様々な職種でメンバーを募集しています。「オペレーション・エクセレンス」と「らしく働く、らしく生きる」を共に実現するカルチャー・しくみ・働き方にご興味がある方は、アノテーション株式会社 採用サイトをぜひご覧ください。